Ofiarą cyberprzestępców może zostać niemal każdy użytkownik Internetu: od przeciętnego Kowalskiego aż po największe światowe firmy. Phishing to jeden z najczęstszych zjawisk przestępczych w sieci, którego ofiarą padają tysiące użytkowników. Na haczyk dali się złapać najwięksi giganci, w tym Google i Facebook. Ochrona przed phishingiem jest możliwa – konieczna jest jedynie uważność i ostrożność podczas korzystania z sieci. Z artykułu dowiesz się, jak przebiega standardowy phishing i jak skutecznie chronić swoje finanse przed zakusami cyberprzestępców.

SPIS TREŚCI

- Co to jest phishing i jak przebiega?

- Phishing – jak działają oszuści?

- Rodzaje ataków phishingowych

- Ochrona przed phishingiem. Jak się bronić?

Co to jest phishing i jak przebiega? Ochrona przed phishingiem

Phishing polega na podszywaniu się pod obdarzoną zaufaniem społecznym firmę prywatną, instytucję finansową lub urząd w celu wyłudzenia poufnych danych, zainstalowania na komputerze złośliwego oprogramowania lub skłonienia ofiary do konkretnego działania. Najczęściej oszuści usiłują uzyskać dostęp do danych logowania lub danych kart płatniczych.

W Polsce odnotowano m.in. ataki podszywające się pod Ministerstwo Finansów, ZUS czy Pocztę Polską. Tracą dwie strony: firma, której wizerunek jest wykorzystywany i ofiara przestępstwa. Atakowane są nie tylko osoby prywatne, ale także firmy: przez phishing swoje dobre imię i finanse straciło wiele przedsiębiorstw, których nieświadomi pracownicy dali się nabrać na środki socjotechniczne wykorzystywane podczas oszustw.

Ataki phishingowe to jedna z ulubionych metod cyberprzestępców wyłudzania danych i poufnych informacji. Incydenty związane z phishingiem są najczęściej rejestrowane przez CERT Polska – tylko w 2023 roku obsłużono ich ponad 41,4 tys (Raport CERT 2023). Gdy dodamy do tego, że w badaniu GUS ponad 30 proc. osób mających doświadczenie w korzystaniu z internetu przyznało, że nie posiada żadnych umiejętności związanych z bezpieczeństwem (Raport Społeczeństwo informacyjne w Polsce w 2023 r.), możemy założyć, że wiele ataków phishingowych odnosi sukces.

Za popularnością phishingu stoi jego prostota i duża skuteczność: każdego dnia oszuści są w stanie przechwycić w ten sposób numery kart kredytowych, hasła, loginy i poufne informacje na temat firm i osób prywatnych.

Przestępcy stosujący phishing chętnie podszywają się pod znane firmy, instytucje finansowe i urzędy.

- wiadomości e-mail,

- media społecznościowe,

- reklamy internetowe,

- wiadomości SMS (tzw. smishing),

- kalendarz Google.

Phishing – przykłady. Jak działają oszuści?

Ataki phishingowe są do siebie bardzo podobne. Wspólna jest ich jedna cecha: wykorzystanie czynnika ludzkiego i socjotechnik, które pozwalają na wyłudzenie danych od nieświadomych internautów. Najskuteczniejsi oszuści doskonale wiedzą, jak napisać wiadomość, aby wzbudzić w odbiorcy emocje skłaniające ku szybkiemu, nieprzemyślanemu działaniu. Potrafią też zadbać o wizualny aspekt fałszywej strony, tak by na pierwszy rzut oka nie budziła żadnych podejrzeń u potencjalnych ofiar. Oszuści są coraz bardziej kreatywni, więc ataku możemy spodziewać się na niemal każdym kroku.

Przykładowy przebieg ataku phishingowego

Ataki phishingowe często wyłudzają informacje o danych bankowych. Schemat ataków często się powtarza:

- Przestępcy rozsyłają fałszywe wiadomości mailowe do losowo wybranych odbiorców. W jego treści odbiorca znajduje apel o pilne zalogowanie się na swoje konto bankowe.

- Klikając podany w wiadomości link, ofiara ataku zostaje przekierowana na fałszywą stronę instytucji, stworzoną w celu przechwycenia danych.

- Ofiara loguje się na fałszywej stronie, podając login i hasło i pozostawiając swoje dane złodziejom.

Przykłady phishingu

- Konieczność dopłaty do paczki. Ofiara otrzymuje wiadomość, że nie można dostarczyć do niej paczki, ponieważ jej wielkość przekracza opłacony gabaryt. Informacja zawiera link do uiszczenia drobnej opłaty, której brak rzekomo wstrzymuje dostawę przesyłki. Strona, do której kieruje w rzeczywistości służy wyłudzeniu danych logowania do bankowości internetowej lub danych karty płatniczej.

- Potwierdzenie sprzedaży na portalu ogłoszeniowym. Osoba wystawiająca przedmioty na sprzedaż na portalu ogłoszeniowym otrzymuje wiadomość z linkiem, pod którym rzekomo ma potwierdzić sprzedaż lub podać dane niezbędne do zorganizowania przesyłki kurierskiej. W rzeczywistości można jednak stracić dane karty płatniczej lub od razu pieniądze.

- Akceptacja nowego regulaminu. Ofiara otrzymuje wiadomość o zmianach w regulaminie usługi lub serwisu i konieczności ich akceptacji po kliknięciu podanego linka. Często towarzyszy temu groźba usunięcia konta, jeśli nie zostanie podjęta akcja. Jeśli odbiorca wiadomości da się nabrać, jego dane logowania zostaną wyłudzone.

- Przegląd zabezpieczeń konta. Wiadomość wysłana na konto prywatne lub służbowe pozornie zachęca do rutynowego potwierdzenia aktualnych zabezpieczeń konta, takich jak hasło czy dwuskładnikowe uwierzytelnianie. Działająca w dobrej wierze osoba może niestety utracić dane logowania do kluczowych kont.

- Konieczność zmiany hasła w wyniku jego ujawnienia. Ofiara otrzymuje wiadomość o tym, że bezpieczeństwo jej konta zostało naruszone i wymagana jest jak najszybsza zmiana hasła. W takim oszustwie cyberprzestępca może wyłudzić nie tylko dane logowania, ale także inne informacje (np. PESEL).

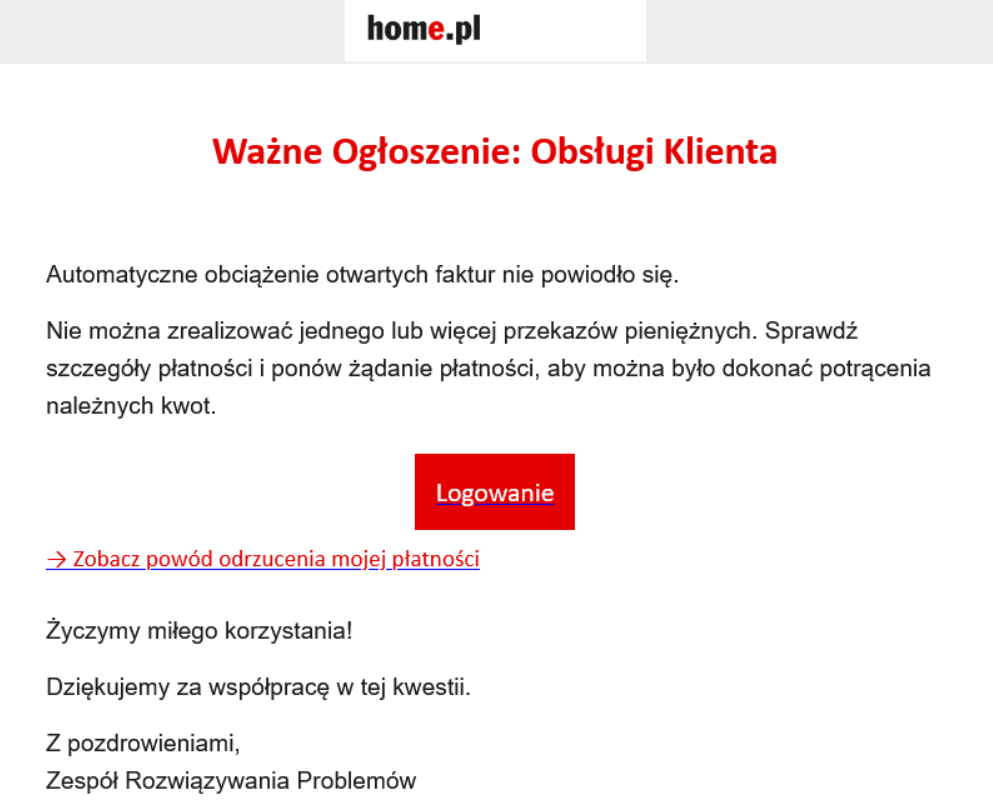

- Ponaglenie do zapłaty. Ofiara jest wzywana do szybkiego opłacenia faktury, która jest lub za chwilę będzie przeterminowana. Cyberprzestępca może też po prostu próbować przekonać ofiarę, że na jej koncie pojawiła się nowa faktura do opłacenia. Taka wiadomość może zawierać link kierujący do fałszywej strony płatności albo załącznik z rzekomą fakturą, zawierający w rzeczywistości złośliwe oprogramowanie.

To tylko niektóre przykłady phishingu. Cyberprzestępcy są kreatywni, ale w swoich atakach raczej nie dają ponieść się nadmiernej fantazji. Zwykle jako pretekst wykorzystują często występujące sytuacje albo takie, w których potencjalna ofiara zadziała zanim pomyśli. Dlatego tak ważne jest zachowanie uważności i ostrożności zamiast rutynowego działania.

Phishing – jak wygląda fałszywa wiadomość?

Wiadomość, która powinna wzbudzić zaniepokojenie, będzie zawierać link albo załącznik. Często będzie nawoływać do aktualizacji lub weryfikacji swojego konta, uzupełnienia danych karty kredytowej, szybkiej reakcji na wiadomość. Oszuści mogą użyć oryginalnego logotypu lub stopki firmy – ich zdobycie nie jest żadnym problemem. Mogą też lepiej lub gorzej kopiować zwyczajowy wygląd wiadomości wysyłanych przez firmę lub język, jakim są one pisane.

Czasami na pierwszy rzut oka widać, że z wiadomością coś jest nie tak, ale czasem jest tak dobrze przygotowana, że odkrycie oszustwa wymaga dużej uwagi.

Rodzaje ataków phishingowych

Oszuści mogą atakować wielu odbiorców jednocześnie, jednak istnieją również ataki spersonalizowane, do których starannie się przygotowują. Często zdarzają się również ataki na pracowników wybranej firmy i celowe wprowadzanie ich w błąd, aby wyłudzić cenne informacje na temat przedsiębiorstwa. Dobrze jest znać kilka najpopularniejszych form ataków, aby móc na nie efektywnie reagować.

- Spear phishing, czyli ataki spersonalizowane

Wyjątkowo nieprzyjemne w skutkach są ataki spersonalizowane wymierzone w konkretnych użytkowników sieci. Takie działanie jest trudniejsze do wykrycia i o wiele skuteczniejsze, ponieważ oszuści przygotowują się do niego wcześniej. Ofiarami są zazwyczaj pracownicy firm, a celem jest pozyskanie poufnych danych firmy. Ofiary są starannie wybierane przez przestępców, a następnie są prześwietlane ich serwisy społecznościowe, lista kontaktów czy wypowiedzi na forach internetowych. W ten sposób łatwo o spersonalizowanie wiadomości, uśpienie czujności ofiary i pozyskanie wyjątkowo wrażliwych danych.

- Whaling

Typ ataku spersonalizowanego, w którym ofiarami są osoby zajmujące wysokie lub po prostu ważne stanowiska. Celem ataków może być np. wyłudzenie pieniędzy, atak na łańcuch dostaw albo kradzież danych.

- Clone phishing

Klonowanie prawdziwej wiadomości e-mail. Przestępca może użyć wzoru podczas tworzenia nowej i załączyć zmienione linki prowadzące do złośliwej strony www. Ofiara ma pewność, że otrzymuje identyczną wiadomość od tego samego nadawcy.

- Spoofing

Typ phishingu, który polega na fałszowaniu domen. Cyberprzestępca podszywa się pod istniejącą domenę, aby jego e-mail wyglądał jak oryginalna wiadomość od wybranej organizacji.

Atak wykorzystujący wiadomości SMS, zawierające złośliwy link.

Ochrona przed phishingiem. Jak się bronić?

Nikt nie chce zostać ofiarą phishingu. Złodzieje danych są bardzo pomysłowi, jednak ich zajęcie opiera się na standardowych technikach. Ucząc się, jak rozpoznawać fałszywą wiadomość i stronę www, chroniąc swoje dane i zachowując ostrożność podczas odbierania codziennej korespondencji, minimalizujesz ryzyko wpadnięcia w sieć phishera.

Dobre nawyki w sieci

- Nie klikaj podejrzanych linków i plików do pobrania w wiadomościach. Zawsze zbadaj wiarygodność danej wiadomości, np. dzwoniąc do nadawcy, którego dotyczy e-mail. W razie otrzymania wiadomości od swojego banku, zaloguj się do swojego konta samodzielnie otwierając stronę banku (nie korzystaj z linku podanego w wiadomości).

- Wiadomość wydaje Ci się pilna i wzbudza ciekawość? Nadawca kusi, że masz tylko 20 minut na odbiór nagrody lub rabatu? Pomyśl dwa razy – to jedna z socjotechnik, które mają zachęcić Cię do szybkiego i nieprzemyślanego reagowania. Ogromna część ataków phishingowych ma za zadanie wzbudzenie w czytelniku silnych emocji i poczucia konieczności szybkiego działania.

- Przestępcy dbają o realistyczny wygląd swoich stron. Często są one łudząco podobne do oryginału, pod który się podszywają. Zielona kłódka obok adresu nie gwarantuje bezpieczeństwa. Protokół HTTPS oznacza jedynie, że dane między Tobą a daną stroną internetową są bezpiecznie transmitowane, jednak nie gwarantuje wiarygodności samej witryny. Kliknij kłódkę i sprawdź, dla kogo został wydany certyfikat SSL. Przyjrzyj się dokładnie adresowi URL, pamiętając, że oszuści liczą na Twoją nieuwagę: „home.pl” i „horne.pl” to dwie różne strony, ale na pierwszy rzut oka można nie zauważyć, że literę „m” zastąpiono literami „rn”.

- Nie odpowiadaj na mail, który wyda Ci się podejrzany. Ignoruj prośby o podanie loginu i hasła, swoich danych osobowych lub skanu dowodu osobistego.

- Nie miej zaufania do wiadomości zawierających prośby o pieniądze – nawet od najbliższych współpracowników lub znajomych. Pamiętaj, że ich konto mogło zostać zhakowane i wykorzystane wbrew ich intencjom. Dotyczy to zwłaszcza sieci społecznościowych.

Zabezpieczenia techniczne przed phishingiem

Ochrona przed phishingiem będzie skuteczna, o ile połączysz uważność i dobre oprogramowanie na komputerze. Wybrane narzędzia mogą skutecznie chronić Twoją pocztę i inne media, z których korzystasz.

- Popraw bezpieczeństwo swoich kont, włączając uwierzytelnianie dwuskładnikowe oraz używając menedżera haseł. Program powinien poinformować Cię o podejrzanej wiadomości.

- Ustaw w swojej poczcie filtry antyspamowe, które będą przechwytywać i oznaczać podejrzane wiadomości.

- Na bieżąco aktualizuj oprogramowanie na swoim komputerze oraz aplikacje w telefonie.

- Zainstaluj dobry program antywirusowy, chroniący zawartość Twoich sprzętów: nie tylko komputera, ale także smartfona czy tabletu.

Czytaj więcej

- Jak chronić się przed wirusami?

- Ochrona dzieci w Internecie

- Najlepsze narzędzia do pracy zdalnej

- Tryb znikających wiadomości na Messengerze

- Ochrona telefonu komórkowego przed wirusami