Uwierzytelnianie dwuskładnikowe nazywane jest też logowaniem dwuetapowym. Logowanie dwuskładnikowe zabezpiecza poświadczenia, np. podczas procesu logowania. Z poniższego artykułu dowiesz się więcej na temat uwierzytelniania dwuskładnikowego (2FA).

SPIS TREŚCI

- Czym jest uwierzytelnianie dwuskładnikowe?

- Uwierzytelnianie dwuskładnikowe chroni wrażliwe dane

- Popularne uwierzytelnianie dwuskładnikowe za pomocą hasła i tokenu

- Co to jest 2FA?

- Zabezpiecz telefon 2FA

- Atak od wewnątrz

Czym jest uwierzytelnianie dwuskładnikowe?

Uwierzytelnianie dwuskładnikowe nazywane jest także uwierzytelnianiem dwuetapowym lub logowaniem dwuetapowym, wielopoziomowym. Wprowadzenie uwierzytelniania dwuskładnikowego ma za zadanie zabezpieczenie poświadczeń użytkownika, np. podczas procesu logowania czy dostępu do zasobów. Skutkiem uwierzytelniania dwuskładnikowego jest wprowadzenie dodatkowych warstw uwierzytelniających.

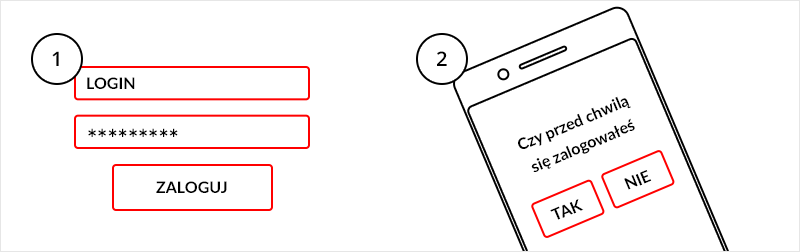

Rys. Przykład najczęściej występującej formy uwierzytelniania dwuskładnikowego (2FA).

Podczas korzystania z tradycyjnego uwierzytelniania użytkownik podaje tylko jeden element, np. popularne i powszechnie stosowane hasło dostępu. Oznacza to, że po wpisaniu poprawnego loginu i hasła, poświadczenia użytkownika są potwierdzane. Bez dodatkowych warstw zabezpieczających poświadczenia użytkownika, każdy użytkownik znający poprawny login i hasło otrzyma dostęp do zasobów.

Ze względu na coraz częstsze przypadki wykradania loginów i haseł przez wirusy i oprogramowanie szpiegowskie – warto zastanowić się nad wprowadzeniem uwierzytelniania dwuskładnikowego. Wprowadzając drugą warstwę uwierzytelniającą, czyli tzw. logowanie dwuskładnikowe, konieczne jest dodatkowe poświadczenie, np. potwierdzenie operacji logowania na smartfonie lub wpisanie poprawnego tokena.

Uwierzytelnianie dwuskładnikowe chroni wrażliwe dane

Uwierzytelnianie dwuskładnikowe stosowane jest do ochrony newralgicznych danych czy wrażliwych systemów, np. w bankowości internetowej. Ze względu na zasięg działania, coraz częściej stosowane jest także przy zabezpieczaniu dostępu do wszelkiego rodzaju kont (np. na portalach społecznościowych).

Z pozoru niepotrzebna ochrona prywatnego konta użytkownika, przekłada się na ochronę nie tylko jego profilu, ale także powiązanych z użytkownikiem danych, np. jego danych osobowych, kontaktów, wiadomości prywatnych. Przejęcie kontroli nad kontem w portalu społecznościowym może pociągnąć za sobą inne niepożądane skutki, np. kradzież haseł lub użycie konta użytkownika w tzw. kampaniach phisingowych w celu wyłudzenia danych od jego znajomych.

Korzystanie z najnowszych technologii jest bezpieczne — o ile użytkownik jest świadomy zagrożeń i potrafi eliminować czynniki, które mogą generować potencjalnie niedogodności. Wprowadzenie uwierzytelniania dwuskładnikowego pozwala uniemożliwić pojawienie się wielu niedogodności związanych między innymi z nieautoryzowanymi operacjami.

Dowiedz się więcej:

Popularne uwierzytelnianie dwuskładnikowe za pomocą hasła i tokenu

Najpopularniejszym mechanizmem uwierzytelniania dwuskładnikowego jest rozwiązanie oparte na: haśle dostępu + tokenie, np. przesyłanym w postaci kodu SMS na telefon komórkowy.

Użytkownik, który używa tego typu uwierzytelniania dwuskładnikowego, w celu uzyskania dostępu do swojego konta, musi podać w pierwszej kolejności login oraz hasło dostępu. Jeśli wpisane dane będą poprawne, to w kolejnym kroku w celu potwierdzenia poświadczeń należy podać token. Dopiero po podaniu poprawnego tokena zostanie wykonane logowanie do wskazanego konta.

Dodatkowym ograniczeniem wprowadzanym przez administratorów są dodatkowe czynniki zabezpieczające, np. czas wymagany na wpisanie poprawnych poświadczeń lub umożliwianie logowania tylko z określonych lokalizacji (geolokalizacja). W drugim przypadku aplikacja zapamiętuje urządzenie, z którego następuje logowanie (uznając je jako zaufane), ale wymaga dodatkowych poświadczeń w przypadku, gdy Twoja lokalizacja lub urządzenie się zmienią, np. gdy korzystasz z komputera innego niż zazwyczaj.

Co to jest 2FA?

2FA to dodatkowa warstwa zabezpieczeń, której zadaniem jest ochrona konta lub systemu użytkownika. Wprowadza ona mechanizm „upewnienia się”, że osoba która próbuje uzyskać dostęp do konta, jest tą osobą, za którą się podaje.

Korzystając z warstwy 2FA użytkownik w pierwszym etapie loguje się do konta, korzystając z głównego mechanizmu autoryzującego, np. loginu i hasła dostępu. W drugim etapie użytkownik musi wskazać dodatkową informację autoryzującą, która może być „spersonalizowana” i w zależności od typu poświadczenia może być trudna do uzyskania osobom trzecim.

Przykładowe dodatkowe informacje autoryzujące, które mogą zostać użyte przy 2FA:

- informacja, którą znasz tylko ty, np. osobisty numer identyfikacyjny typu PIN, dodatkowe hasło czy klucz do wprowadzenia na ekranie telefonu,

- coś co posiadasz, tj. urządzenie lub przedmiot, który może posłużyć do identyfikacji, np. karta kredytowa, telefon komórkowy lub karta kodów, a nawet elektroniczny token,

- informacje związane z Twoim ciałem lub wyglądem, np. dane biometryczne, tęczówka oka, próbka głosu czy identyfikacja twarzy.

Mechanizm ochronny 2FA może być znacznie bardziej złożony niż jest to opisane wyżej. Otwiera on drogę do nieskończonej ilości kombinacji opierających się na wielopoziomowym zabezpieczeniu. Nawet, jeśli zdecydujemy się na wprowadzenie dwóch haseł dostępu do naszego konta, to już możemy mówić o złożonym mechanizmie ochronnym.

- Przeczytaj, jak tworzyć silne i bezpieczne hasła dostępu.

- Przeczytaj, jak chronić się przed atakami typu Brute Force.

Zabezpiecz telefon 2FA

Zgubienie telefonu komórkowego może mieć dziś dla wielu jego użytkowników katastrofalne skutki. Dostęp do listy kontaktów, dostęp do serwisów społecznościowych, dostęp do zapisanych w pamięci telefonu aplikacji, np. obsługujących karty płatnicze.

Nie bez powodu producenci telefonów prześcigają się w tworzeniu coraz wymyślniejszych mechanizmów zabezpieczających. Od skomplikowanych kluczy rysowanych palcem na ekranie, po zabezpieczenia biometryczne, skanery twarzy lub tęczówki czy analizatory głosu. Każde z tych zabezpieczeń wydaje się rozwiązaniem nie do oszukania, a jednocześnie może okazać się nie tak wygodne jak byśmy tego chcieli.

Wygoda jest pojęciem indywidualnym, ale kwestie bezpieczeństwa dotyczą nas wszystkich, dlatego niezależnie od tego z jakich zabezpieczeń korzystasz, to warto pomyśleć o zabezpieczeniach dwuetapowych, które wzmocnione są chociażby dodatkowym kluczem lub innym kodem zabezpieczającym. Korzystanie z takiego rozwiązania może wydłużyć czas uruchamiania urządzenia, ale w tym przypadku stosowanych zabezpieczeń nie należy kierować się wygodą.

Atak od wewnątrz

Jeśli wydaje Ci się, że opisane powyżej zagrożenia to koniec listy, to spójrz na nie od drugiej strony. Od strony ofiary, która właśnie straciła dostęp do swojego systemu, może to znaczyć też tyle, że za chwilę problemy mogą przejść również na jej znajomych, np. za pośrednictwem portali społecznościowych.

W jaki sposób zagrożeni mogą być znajomi ofiary? Najczęściej zdarza się, że znajomi mogą otrzymać wiadomości lub zobaczyć inne publikacje w sieciach społecznościowych, w których znajdują się linki prowadzące pod niebezpieczne adresy URL. Nie wszyscy są w stanie szybko zweryfikować, że pod znajomego podszywa się złodziej, który przejął kontrolę nad kontem. Takich sytuacji odnotowuje się coraz więcej i coraz więcej osób pada ofiarą takich szkodliwych działań.

W takich przypadkach z pomocą przychodzą popularne aplikacje antywirusowe, które znajdziesz także w ofercie home.pl. Chociaż rozwiązania te mają nas chronić przed wirusami, to oferują również wiele dodatkowych funkcji zabezpieczeń, które mogą nas uchronić przed takimi zagrożeniami.

Sprawdź ofertę na aplikacje antywirusowe, które dostępne są w ofercie home.pl:

Czytaj więcej

- Phishing – jak rozpoznać oszustwo?

- Jak zabezpieczyć telefon przed wirusami?

- Jak dodać kod odzyskiwania w Poczcie home.pl?

- Utraciłem kod odzyskiwania do Poczty home.pl. Co robić?

- Jak zmienić aplikację uwierzytelniającą do dwuetapowej weryfikacji w Poczcie home.pl?

- Jak wyłączyć 2FA w Panelu Klienta?

- Jak wyłączyć 2FA w Poczcie home.pl?